الحاسب وتقنية المعلومات 2

الوحدة الاولى:

الشبكة الإلكترونية:

مجموعة من الوحدات تتوزع على مواقع مختلفة تربط بينها وسائل اتصالات مختلفة تقوم بجمع وتبادل البيانات والاشتراك في المصادر

مثل: شبكة الحاسب وشبكة التجسس الرقمي

تنقسم شبكات الحاسب الى: 1- …..…..…………………………….…..…..….. 2- …..………………………………………..…..…..…..

3- …..…..…..……………………..…..….. 4- …..…..…..……………………..…..….. 5- …..…..…..….………………….…..…..

تقنيات التبدل الشبكي:

تقصد بها التقنية المستخدمة عند إرسال المعلومات:

1- تقنية تبديل الدوائر:

تقوم المبدلات باختبار مسار المكالمة (الدوائر الإلكترونية) وربطها ماديا، تكون الدوائر محجوزة طيلة مدة المكالمة

2- تقنية التبدل بالتوجه والتخزين للمظاريف:

تقسم البيانات حزم تسمى كل منها باكت كل منها يحتوي عنوان المرسل والمستقبل وكل باكت يأخذ مسارا مختلفا عن الاخر

3- تقنية التبديل للدوائر التخيلية:

تجمع بين التقنيتين السابقتين، تحديد مسار المكالمة أولا وتسلك المظاريف نفس المسار

عدد أنواع اجهزة الارتباط الشبكي:

1- 2- 3 -

4 - 5 - 6 -

انواع الشبكات اللاسلكية:

1- 2- 3 -

4 - 5 -

عدد أنواع أجهزة الارتباط بالشبكات اللاسلكية:

1-

2-

عرف كلا من:

1- نموذج الشبكة:

2- مداولة الشبكة:

3- تنظيم المواجهة:

4- عمارة الشبكة:

س1/ في ماذا تستخدم مداولة PPP؟

س2 / أقصى طول للمظروف يساوي؟

س3 / ما فائدة الترويسة في المظروف؟

س4/ عرف عنوان اي-بي كم يحتوي على مجموعة؟

س5/ عرف كلا من:

عنوان URL:

نظام DNS:

WWW:

مداولة HTTP:

منظمة ICANN:

مداولة SMTP:

مداولة FTP:

الوحدة الثانية:

آمن المعلومات:

هو علم يبحث عن أساليب لحماية المعلومات ويضع عقوبات للمعتدين عليها

عناصر أمن المعلومات:

1- السرية: …………………………………………………………………………………………………..

2- السلامة: ………………………………………………………………………………………………….

3- الاتاحة: ……………………………………………………………………………………………………

تهديدات امن المعلومات:

المخاطر الطبيعة: كالحرائق والبراكين

المخاطر العامة: كانقطاع الانترنت او التتار

المخاطر الإلكترونية مثل:

1- انتحال الشخصية

2- التنصت وهو: ………………………………………………………………………………………….…..…

3- الفيروسات وهي: …….…………………………………………………………………….……………….

أنواع الفيروسات:

1- الفيروس التنفيذي وهو: …………………………………………………………………….………….….

2- الدودة وهو: ………………………………………………….……………………………………………….

3- حصان طروادة: ………………………………………………….………………………….

4- التجسس: ………………………………………………….………………………….……

5- الاختراق: ………………………………………………….…………………..……………

ضع علامة صح أو خطأ:

1- سرقة مبالغ نقدية من بنك باستخدام بطاقات ممغنطة مثال انهاك امن المعلومات ( )

2- التشفير صورة لحفظ البيانات بنفس محتواها الاصلي ( )

3- عند تعرضك لعملية انتهاك امن معلوماتي تتوجه للمركز الوطني الارشادي لأمن المعلومات ( )

4- تشفير WEP 128 BIT يتكون من 26 خانة جميعها الى الارقام الست عشرية ( )

س2- ماهي الارقام الست عشرية وفي أي أنواع تشفير الشبكات تستخدم؟

التشفير نوعان:

1- التشفير المتماثل وهو …..…..…..…..…..…..…..…..…..…..…..…..…..…..…..…..…..……….

2- التشفير الغير متماثل وهو …..…..…..…..…..…..…..…..…..…..…..…..…..…..…..…..…..…..

أنواع تشفير الشبكات:

1- …...………..…..…..…..……. 2- …..…....…..…..…..…..……. 3- …..…..…..…..…..…....…….

الوحدة الثالثة:

ما لفرق بين البيانات والمعلومات؟

عرف قاعدة البيانات؟ وعدد بعضا من فوائدها؟

المكون الاساسي لقاعدة البيانات هو …………………………………………. و يتكون من سجلات وكل سجل يتكون من حقول

ضع المصطلح المناسب لما يأتي:

واجهة التعامل مع المستخدم في قاعدة البنانات:

عمليات تجرى على قواعد البيانات بهدف استرجاع معلومات منها:

مستند يمكن طباعته يشمل بيانات موجودة في قاعدة البيانات:

قيمة حقل فريدة لا تكرر:

عدد أنواع العلاقات في قاعدة البيانات:

الوحدة الرابعة:

أكمل:

.……....................…...............… تسعى لتخليص المراجعين من زيادة الجهات الحكومية وتحويل المراجعة الكترونيا

................................................... الاستفادة من تقنية المعلومات والاتصالات في تسهيل الخدمات

.................…................................. مجموعة متكاملة من العمليات التجارية والاقتصادية باستخدام التقنيات

.....…..……..….…......…..........… مؤسسة أكاديمية تهدف لتأمين التعليم العالي في أماكن إقامة الطلاب

.............................…...................... رمز التعاملات بين الشركات

..............................…...................... رمز التعاملات التجارية بين المستهلكين

التعامل بين ......…....................و ........….................. مثل مواقع الاعلان عن الوظائف

التعامل بين الجهات الحكومية يرمز له ….............…..…..…........

التعامل بين الجهة الحكومية والمواطن يرمز له .…..…..…....….….............

التعامل بين الجهة الحكومية والقطاع الخاص رمزه …...……...................

الوحدة الخامسة:

عدد أنواع الأجهزة الذكية:

1- .................................................…................... 2- .................................................................................................. 3- ....................................................................................

ضع علامة صح أو خطأ:

نظام تشغيل ابل يتميز بالقوة والاستقرار( )

نظام أندرويد نظام مغلق لا يسمح للمطورين بالتعديل عليه( )

في ان اس بيسك نتجاهل الاعلان عن نوع البيانات اذ لا يوجد سوى نوع واحد منها( )

أكمل الفراغ:

اللغة المستخدمة في بناء تطبيقات نظام أبل هي…..…………………….……………..

اللغة المستخدمة في بناء تطبيقات نظام أندرويد هي………………………………......

1- البرامج مفتوحة المصدر:

اكلیبس و يستخدم لغة ........................... ، لبناء تطبيقات الاجهزة التي تعمل على نظام ............................... اكس كود هو برنامج تطوير تطبيقات من شركة ........................... لتصميم تطبيقات نظام ................................ اب انفنتور: تم تطويره من شركة .......................... لبناء تطبيقات نظام ......................….......

2- البرامج التجارية:

ان اس بیسك والذي يستخدم اللغتين ..…..........…................... و .....................................

برنامج بیسك فور أندرويد يستخدم لغة ...........….......….......................

عدد أدوات إدخال البيانات:

1-

2-

3-

4-

عدد أدوات اخراج البيانات:

1-

2-

متى تستخدم أمر SLECET CASE؟

ما لفرق بين FOR.. NEXTو DO…WHILE؟

متى نستخدم المصفوفات؟

اذكر وظيفة كلا من؟

دالة Csing (x):

دالة CInt (x):

دالة Play:

أداة HTML View:

أداة SQLite:

الوحدة السادسة:

مكونات المعالج:

1- وحدة الحساب والمنطق: تقوم بالعمليات الحسابية والمنطقية على الاعداد المدخلة اليها

2- وحدة المسجلات: تحتفظ بالبيانات الاولية قبل تنفيذ العمليات عليها

وتتكون من:

أ- عداد البرنامج: تحتوي عنوان التعليمة التالية المفترض تنفذها بعد اتمام الاولى

ب- مسجل التعليمات: تحتوي التعلمية التي تحت التنفيذ

ج- محلل التعليمات: تقوم بتحليل التعليمات واستخلاص المراد من التعليمة وتوجيهها الى ALU

4- وحدة إدارة الذاكرة ومن اهم وظائفها: توفير قنوات اتصال بالذاكرة أي مسار عنوان ومسار للبيانات و كذلك تتحكم حركة البيانات من والى الذاكرة و تقوم بتوجيه المعالج لعنوان الذاكرة التي توجد بها التعليمة او البيانات

س1- عرف المعالج الدقيق المیكروبروسسر؟

دائرة متكاملة تجمع دوائر الكترونية تدخل بنية المعالج في الحاسب جميعها تبنى على شريحة من سيلكون

س2- المعالج الجد الاكبر من شركة انتل يسمى؟

المعالج 4004 ويتصف بانه ذو بنية 4 بتات

س3- اذكر امثلة على كل من المعالجات ذات 8, 32, 64 بت؟

8 بت: 8085 من انتل, 6809 من موتورولا

6بت: 8086 من انتل, زد- 8000 من زایلوج, 68000 من موتورول

32 بت– بنتیوم من انتل

64- كور اي 7,5,3

س4- -معظم معالجات الأجهزة الذكية خاصة وتندرج تحت فئة تسمى؟

RISC

المعالج A7: معالج تصميم أبل مصنع من سامسونج

المعالج Krait: بدخل في صناعة أجهزة سوني وسامسونج

ملاحظة تسيطر شركة انتل 80% المعالجات المستخدمة في الحاسبات, 20 %صنع شركة AMD, تعتبر اقل تكلفة من انتل

اهم مكونات اللوحة الحاضنة:

1- سكوت (قاعدة المعالج)

2- الدائرة المجمعة شیبست 1 نورث بیردج: قريبة من المعالج, تربط الدوائر الإلكترونية بين المعالج و الذاكرة الرئيسة و بين المعالج و الذاكرة الخاصة بالفيديو

س1 -ضع مصطلح كل منفذ يقوم بالوظيفة الأتية:

.............................. توصيل الحاسب بالشاشة

............................... توصيل مصادر الفيديو الرقمية

................................ بنقل اشارات الفيديو والصوت

................................. يوصل الحاسب بالكابل الى الشبكة المحلية

.................................. يوصل أجهزة الوسائط المتعددة

.................................. لوصل أجهزة الحفظ الخارجية

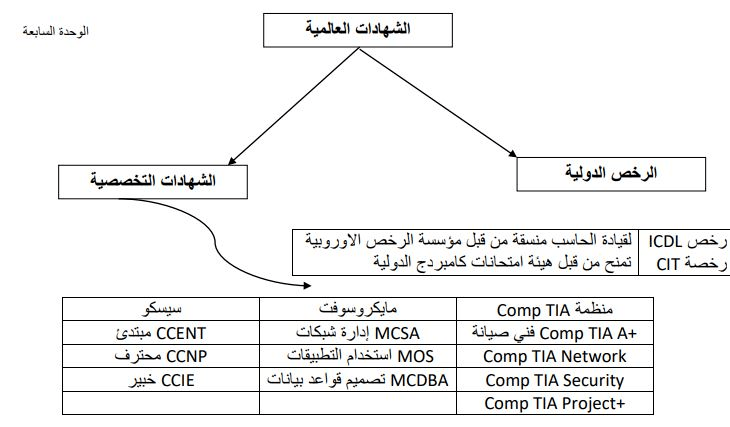

الوحدة السابعة:

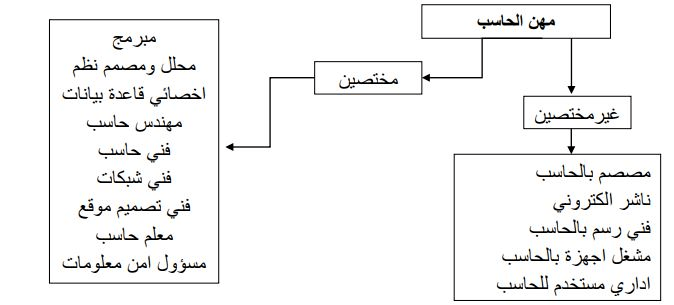

تخصصات الحاسب:

1- هندسة الحاسب: بجمع بين تخصص الهندسة الكهربائية والإلكترونية والحاسب يهتم بالمواد

2 -علوم الحاسب: له شعبية كبيرة يهتم بدراسة برمجيات الحاسب وتطويرها يقدم حلول فعالة

3 -نظم المعلومات: بجمع بين الادارة والحاسب

4 -تقنية المعلومات: يهتم في بناء التكامل بين المعدات الحاسوبية والبرمجيات واحتجاجات المستفيد